Bonjour,

j'étais en train de regarder un match en streaming mais quelques secondes après le démarrage du dit film une fenêtre est apparue sur tout l'écran. "Votre ordinateur a été bloqué par le système de contrôle automatique informationnel" bla bla bla "vous devez payez une amende de 100€ à l'aide des vouchers Ukash en 1 ou 2 fois" et cette fenêtre s'ouvre directement après le choix de la session.

Me doutant que c'est un virus, je viens ici pour trouver de l'aide afin de l'éliminer!

Voilà,

merci d'avoir lu et merci d'avance de prendre le temps de me répondre.

littelou

[Résolu] virus vouchers Ukash

Section d'analyse de rapports et de désinfection : malwares en tous genre et autres indésirables. Demandes de nettoyage uniquement. Prise en charge restreinte : équipe spécialisée.

Modérateur: Modérateurs

Règles du forum

Les désinfections sont prises en charge par un groupe spécifique, tout le monde ne peut pas intervenir pour désinfecter les machines (règles).

Les désinfections sont prises en charge par un groupe spécifique, tout le monde ne peut pas intervenir pour désinfecter les machines (règles).

Les procédures sont sur-mesure, ne faites pas la même chose chez vous (explications).

Les procédures sont sur-mesure, ne faites pas la même chose chez vous (explications).

Un topic par machine, chacun crée le sien.

Un topic par machine, chacun crée le sien.

[Résolu] virus vouchers Ukash

![]() par littelou » 25 Oct 2012 07:41

par littelou » 25 Oct 2012 07:41

Dernière édition par littelou le 30 Déc 2012 16:57, édité 1 fois.

- littelou

- Libellulien Junior

- Messages: 156

- Inscription: 23 Juil 2008 17:06

Re: virus vouchers Ukash

![]() par lenapache » 25 Oct 2012 07:45

par lenapache » 25 Oct 2012 07:45

Bonjour littelou

Je vais prendre ton sujet en charge, la désinfection devra être suivie jusqu'à ce que le PC soit propre.

Pour plus de lisibilité sur le forum les rapports demandés devront être postés (si il y a plusieurs) en lien et dans la même réponse en utilisant cet hébergeur de fichiers

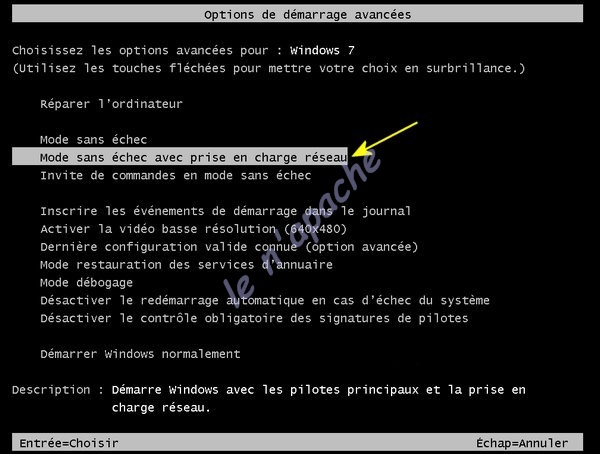

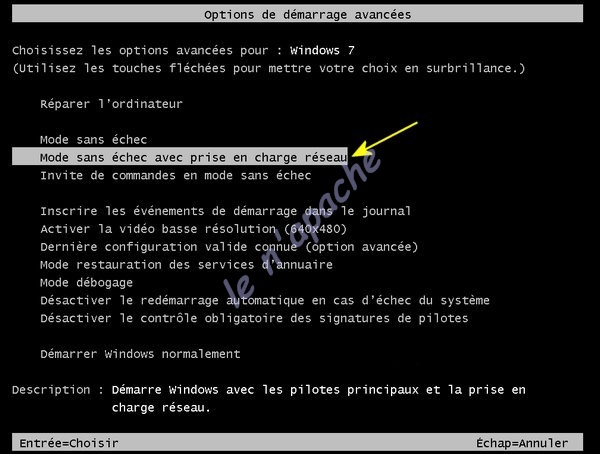

Redémarre ton PC en Mode sans échec avec prise en charge du réseau pour avoir accès au net, suis ensuite cette procédure :

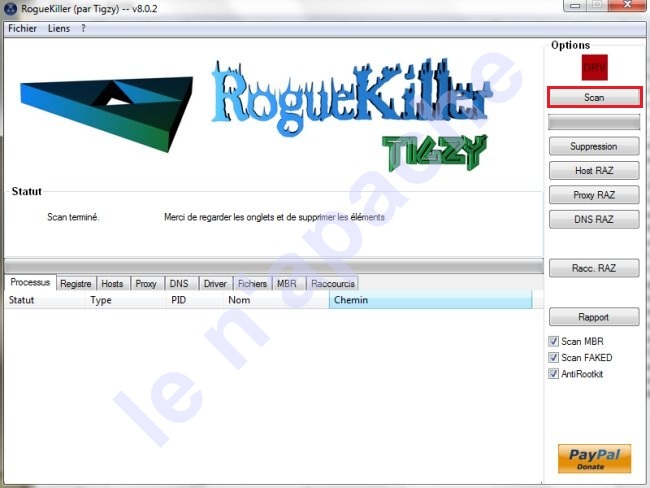

Scan RogueKiller

Télécharge Roguekiller (par tigzy) sur le bureau

Télécharge Roguekiller (par tigzy) sur le bureau

Note : Si le redémarrage en Mode sans échec avec prise en charge du réseau n'est pas possible on utilisera un live CD pour débloquer la situation

Je vais prendre ton sujet en charge, la désinfection devra être suivie jusqu'à ce que le PC soit propre.

Pour plus de lisibilité sur le forum les rapports demandés devront être postés (si il y a plusieurs) en lien et dans la même réponse en utilisant cet hébergeur de fichiers

Redémarre ton PC en Mode sans échec avec prise en charge du réseau pour avoir accès au net, suis ensuite cette procédure :

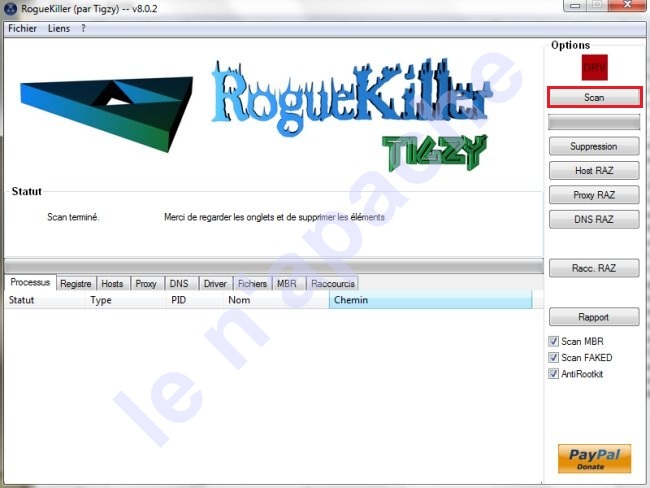

Scan RogueKiller

Télécharge Roguekiller (par tigzy) sur le bureau

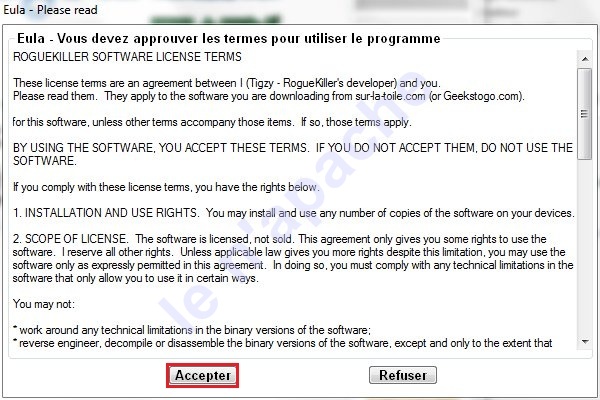

Télécharge Roguekiller (par tigzy) sur le bureau- Lance RogueKiller.exe.

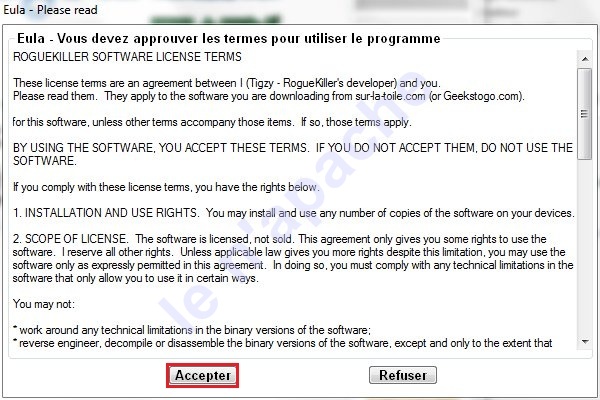

- Accepte la licence

- Attends la fin du pré-scan

- Clique sur le bouton Scan

- Laisse l'outil travailler ne touche ni au clavier ni à la souris

- Ne supprime rien sans mon accord

- Un rapport (RKreport.txt) se créera à côté de l'exécutable, colle son contenu dans ta prochaine réponse

Note : Si le redémarrage en Mode sans échec avec prise en charge du réseau n'est pas possible on utilisera un live CD pour débloquer la situation

Dernière édition par lenapache le 25 Oct 2012 08:30, édité 2 fois.

Granmére à poréte ale passe

-

lenapache - Super Libellulien

- Messages: 5728

- Inscription: 11 Sep 2011 11:32

- Localisation: Picardie

Re: virus vouchers Ukash

![]() par littelou » 25 Oct 2012 08:07

par littelou » 25 Oct 2012 08:07

Bonjour,

comment dois-je faire en mode "invite de commande sans echec" pour mettre le programme sur le bureau et le faire tourner

car j'ai juste une boite de dialogue!

merci

littelou

comment dois-je faire en mode "invite de commande sans echec" pour mettre le programme sur le bureau et le faire tourner

car j'ai juste une boite de dialogue!

merci

littelou

- littelou

- Libellulien Junior

- Messages: 156

- Inscription: 23 Juil 2008 17:06

Re: virus vouchers Ukash

![]() par lenapache » 25 Oct 2012 08:10

par lenapache » 25 Oct 2012 08:10

C'est en Mode sans échec avec prise en charge du réseau qu'il faut redémarrer ton PC dans ce mode tu aura accès au net

Granmére à poréte ale passe

-

lenapache - Super Libellulien

- Messages: 5728

- Inscription: 11 Sep 2011 11:32

- Localisation: Picardie

- littelou

- Libellulien Junior

- Messages: 156

- Inscription: 23 Juil 2008 17:06

Re: virus vouchers Ukash

![]() par lenapache » 25 Oct 2012 08:31

par lenapache » 25 Oct 2012 08:31

Désolé je n'avais pas mis la bonne capture d'écran

Granmére à poréte ale passe

-

lenapache - Super Libellulien

- Messages: 5728

- Inscription: 11 Sep 2011 11:32

- Localisation: Picardie

Re: virus vouchers Ukash

![]() par littelou » 25 Oct 2012 08:36

par littelou » 25 Oct 2012 08:36

bon et bien il va falloir utiliser un live CD pour débloquer la situation.

Ca ne marche pas en mode sans echec avec prise en charge réseau.

Ca ne marche pas en mode sans echec avec prise en charge réseau.

- littelou

- Libellulien Junior

- Messages: 156

- Inscription: 23 Juil 2008 17:06

Re: virus vouchers Ukash

![]() par lenapache » 25 Oct 2012 08:41

par lenapache » 25 Oct 2012 08:41

Suis les instructions données quant à la création et l'utilisation du lice CD d'OTLPEnet.

A partir d'un autre PC

A partir d'un autre PC

A partir d'un autre PC

A partir d'un autre PC- Télécharge OTLPEnet

- Mets un cd vierge dans ton graveur

- Double clic sur OTLPENet.exe et accepte la gravure du cd

- Redémarre le PC infecté avec le CD que tu viens de graver

- Tu va arriver sur un environnement Windows classique (XP) REATOGO-X-PE, patiente le temps de chargement est assez long

- Si ton PC est connecté en Ethernet tu auras accés au net

- Avec readtogo tu dois avoir un fichier nommé OTLPE Double clic dessus :

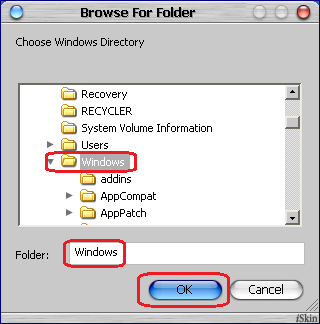

- Une fenêtre s'ouvre : Browse for folder , navigue jusqu'au dossier Windows de ton pc, fais un clic-gauche dessus afin qu'il apparaisse dans la zone de saisie en bas de la fenêtre et clique sur OK

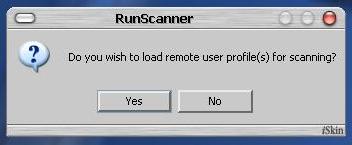

- Une fenêtre s'ouvre : Do you wish to load the remote registry ; Cliques sur YES

- Une seconde : Do you wish to load remote user profile(s) for scanning, cliques sur YES

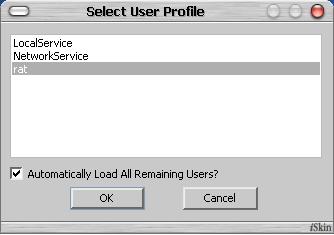

- Veille à ce que la caseAutomatically Load All Remaining Users soit cochée et cliquez sur OK

- Copie/colle le texte qui est en citation ci dessous dans le cadre qui se trouve en dessous de Custom Scan/Fixes

- Une fenêtre s'ouvre : Browse for folder , navigue jusqu'au dossier Windows de ton pc, fais un clic-gauche dessus afin qu'il apparaisse dans la zone de saisie en bas de la fenêtre et clique sur OK

netsvcs

msconfig

safebootminimal

safebootnetwork

activex

drivers32

%ALLUSERSPROFILE%\Application Data\*.

%ALLUSERSPROFILE%\Application Data\*.exe /s

%APPDATA%\*.

%APPDATA%\*.exe /s

%SYSTEMDRIVE%\*.exe

/md5start

explorer.exe

userinit.exe

winlogon.exe

wininit.exe

csrss.exe

smss.exe

svchost.exe

services.exe

spoolsv.exe

alg.exe

ctfmon.exe

eventlog.dll

scecli.dll

netlogon.dll

cngaudit.dll

sceclt.dll

ntelogon.dll

logevent.dll

iaStor.sys

nvstor.sys

atapi.sys

i8042prt.sys

cdrom.sys

disk.sys

ndis.sys

tcpip.sys

imapi.sys

RDPCDD.sys

mountmgr.sys

aec.sys

rasacd.sys

redbook.sys

intelide.sys

mrxsmb10.sys

mrxsmb20.sys

termdd.sys

mrxsmb.sys

win32k.sys

storport.sys

IdeChnDr.sys

viasraid.sys

AGP440.sys

vaxscsi.sys

nvatabus.sys

viamraid.sys

nvata.sys

nvgts.sys

iastorv.sys

ViPrt.sys

eNetHook.dll

ahcix86.sys

KR10N.sys

nvstor32.sys

ahcix86s.sys

nvrd32.sys

/md5stop

%systemroot%\*. /mp /s

%systemroot%\system32\*.dll /lockedfiles

%systemroot%\Tasks\*.job /lockedfiles

%systemroot%\system32\drivers\*.sys /lockedfiles

%systemroot%\System32\config\*.sav

CREATERESTOREPOINT

- Clique sur le bouton Runscan

- Ne change aucun réglage, sauf si cela t'es demandé par l'outil.

- Lorsque l'analyse sera terminée, deux fichiers textes s'ouvriront dans le Bloc-Notes.

- Poste le contenu de OTL.txt en lien en utilisant cet hébergeur

- Ce dernier est beaucoup trop grand pour tenir dans une réponse

- Tutoriel pour OTLPEnet Ici

Granmére à poréte ale passe

-

lenapache - Super Libellulien

- Messages: 5728

- Inscription: 11 Sep 2011 11:32

- Localisation: Picardie

Re: virus vouchers Ukash

![]() par littelou » 25 Oct 2012 16:14

par littelou » 25 Oct 2012 16:14

voila le fichier demandé

http://cjoint.com/?BJzrmqlDCg5

NB : je n'ai pas eu de browser file en ouvrant OTLPE donc j'ai direct continué au point d'après mais j'ai vu qu'il ne le mentionnait pas dans le tuto que tu avais mis en lien

merci d'avoir pris en charge le pb

a bientôt

littelou

http://cjoint.com/?BJzrmqlDCg5

NB : je n'ai pas eu de browser file en ouvrant OTLPE donc j'ai direct continué au point d'après mais j'ai vu qu'il ne le mentionnait pas dans le tuto que tu avais mis en lien

merci d'avoir pris en charge le pb

a bientôt

littelou

- littelou

- Libellulien Junior

- Messages: 156

- Inscription: 23 Juil 2008 17:06

Re: virus vouchers Ukash

![]() par lenapache » 26 Oct 2012 05:00

par lenapache » 26 Oct 2012 05:00

Bonjour littelou

Il n'y a pas que Ukash qui pollue ce PC

OTLPEnet Script

Le PC redémarré avec le CD d'OTLPEnet

Le PC redémarré avec le CD d'OTLPEnet

Double clic sur OTL

Copie/colle tout le texte qui est en citation en dessous de Custom Scan/Fixes

Scan RogueKiller

Télécharge Roguekiller (par tigzy) sur le bureau

Télécharge Roguekiller (par tigzy) sur le bureau

Note : Tu as deux rapports à poster

Il n'y a pas que Ukash qui pollue ce PC

OTLPEnet Script

Le PC redémarré avec le CD d'OTLPEnet

Le PC redémarré avec le CD d'OTLPEnetDouble clic sur OTL

Copie/colle tout le texte qui est en citation en dessous de Custom Scan/Fixes

:OTL

O4 - HKU\Gwen_ON_C..\Run: [gqrbgyfsrstcsnc] C:\WINDOWS\gqrbgyfs.exe ()

[2012/04/26 12:11:30 | 000,000,000 | ---D | C] -- C:\Documents and Settings\Gwen\historique_ChatLand

[2012/04/26 12:11:30 | 000,000,000 | ---D | C] -- C:\Documents and Settings\Gwen\chat-land

[2012/10/24 16:27:27 | 000,082,858 | ---- | M] () -- C:\Documents and Settings\All Users\Application Data\cvpqdynvnczcwex

[2012/10/24 16:27:19 | 000,133,632 | ---- | M] () -- C:\WINDOWS\gqrbgyfs.exe

[2012/10/24 16:27:19 | 000,133,632 | ---- | M] () -- C:\Documents and Settings\All Users\Application Data\gqrbgyfs.exe

[[2012/04/26 12:11:38 | 000,000,579 | ---- | M] () -- C:\Documents and Settings\Gwen\Menu Démarrer\Programmes\Démarrage\appinfo.lnk

[2012/04/26 12:11:35 | 000,718,848 | ---- | M] () -- C:\Documents and Settings\Gwen\appinfo.exe

[2012/10/24 16:27:27 | 000,133,632 | ---- | C] () -- C:\WINDOWS\gqrbgyfs.exe

[2012/10/24 16:27:26 | 000,133,632 | ---- | C] () -- C:\Documents and Settings\All Users\Application Data\gqrbgyfs.exe

[2012/10/24 16:27:21 | 000,082,858 | ---- | C] () -- C:\Documents and Settings\All Users\Application Data\cvpqdynvnczcwex

[2012/04/26 12:11:38 | 000,000,579 | ---- | C] () -- C:\Documents and Settings\Gwen\Menu Démarrer\Programmes\Démarrage\appinfo.lnk

[2012/04/26 12:11:31 | 000,718,848 | ---- | C] () -- C:\Documents and Settings\Gwen\appinfo.exe

[2011/09/11 11:16:19 | 000,000,460 | ---- | C] () -- C:\WINDOWS\tasks\At4.job

[2011/09/11 11:16:19 | 000,000,460 | ---- | C] () -- C:\WINDOWS\tasks\At3.job

[2011/09/11 11:16:19 | 000,000,460 | ---- | C] () -- C:\WINDOWS\tasks\At2.job

[2012/10/24 16:27:28 | 000,000,000 | ---D | M] -- C:\Documents and Settings\All Users\Application Data\dfptynvyrlarhxj

[2012/10/16 14:40:00 | 000,000,460 | ---- | M] () -- C:\WINDOWS\Tasks\At2.job

[2012/10/03 11:16:00 | 000,000,460 | ---- | M] () -- C:\WINDOWS\Tasks\At3.job

[2012/10/21 08:00:00 | 000,000,460 | ---- | M] () -- C:\WINDOWS\Tasks\At4.job

- Clique sur le bouton Run Fix

- Une fois terminé, le rapport de suppression est sauvegardé sur ton disque dur C:\_OTL\ sous la forme date_heure.txt.

- Poste le contenu du rapport généré dans ta prochaine réponse

Scan RogueKiller

Télécharge Roguekiller (par tigzy) sur le bureau

Télécharge Roguekiller (par tigzy) sur le bureau- Lance RogueKiller.exe.

- Accepte la licence

- Attends la fin du pré-scan

- Clique sur le bouton Scan

- Laisse l'outil travailler ne touche ni au clavier ni à la souris

- Ne supprime rien sans mon accord

- Un rapport (RKreport.txt) se créera à côté de l'exécutable, colle son contenu dans ta prochaine réponse

Note : Tu as deux rapports à poster

Granmére à poréte ale passe

-

lenapache - Super Libellulien

- Messages: 5728

- Inscription: 11 Sep 2011 11:32

- Localisation: Picardie

Re: virus vouchers Ukash

![]() par littelou » 27 Oct 2012 00:56

par littelou » 27 Oct 2012 00:56

Bonjour,

voila les deux rapports que tu as demandé

le OTP scan fix :

========== OTL ==========

Registry value HKEY_USERS\Gwen_ON_C\Software\Microsoft\Windows\CurrentVersion\Run\\gqrbgyfsrstcsnc deleted successfully.

C:\WINDOWS\gqrbgyfs.exe moved successfully.

C:\Documents and Settings\Gwen\historique_ChatLand\gwen244 folder moved successfully.

C:\Documents and Settings\Gwen\historique_ChatLand folder moved successfully.

C:\Documents and Settings\Gwen\chat-land folder moved successfully.

C:\Documents and Settings\All Users\Application Data\cvpqdynvnczcwex moved successfully.

File C:\WINDOWS\gqrbgyfs.exe not found.

C:\Documents and Settings\All Users\Application Data\gqrbgyfs.exe moved successfully.

C:\Documents and Settings\Gwen\Menu Démarrer\Programmes\Démarrage\appinfo.lnk moved successfully.

C:\Documents and Settings\Gwen\appinfo.exe moved successfully.

File C:\WINDOWS\gqrbgyfs.exe not found.

File C:\Documents and Settings\All Users\Application Data\gqrbgyfs.exe not found.

File C:\Documents and Settings\All Users\Application Data\cvpqdynvnczcwex not found.

File C:\Documents and Settings\Gwen\Menu Démarrer\Programmes\Démarrage\appinfo.lnk not found.

File C:\Documents and Settings\Gwen\appinfo.exe not found.

C:\WINDOWS\tasks\At4.job moved successfully.

C:\WINDOWS\tasks\At3.job moved successfully.

C:\WINDOWS\tasks\At2.job moved successfully.

C:\Documents and Settings\All Users\Application Data\dfptynvyrlarhxj folder moved successfully.

File C:\WINDOWS\Tasks\At2.job not found.

File C:\WINDOWS\Tasks\At3.job not found.

File C:\WINDOWS\Tasks\At4.job not found.

OTLPE by OldTimer - Version 3.1.48.0 log created on 10032007_135255

et le roguekiller scan :

RogueKiller V8.2.0 [10/22/2012] by Tigzy

mail: tigzyRK<at>gmail<dot>com

Feedback: http://www.geekstogo.com/forum/files/fi ... guekiller/

Website: http://tigzy.geekstogo.com/roguekiller.php

Blog: http://tigzyrk.blogspot.com

Operating System: Windows XP (5.1.2600 ) 32 bits version

Started in : Normal mode

User : SYSTEM [Admin rights]

Mode : Scan -- Date : 10/03/2007 13:54:37

¤¤¤ Bad processes : 0 ¤¤¤

¤¤¤ Registry Entries : 3 ¤¤¤

[HJ DESK] HKLM\[...]\NewStartPanel : {20D04FE0-3AEA-1069-A2D8-08002B30309D} (1) -> FOUND

[FILEASSO] HKLM\[...]\command : (X:\i386\iexplore.exe) -> FOLDER NOT FOUND

[RUN][SUSP PATH] [ON_C:Gwen]HKCU[...]\Run : tempHome (c:\temp\racourci.vbe) -> FOUND

¤¤¤ Particular Files / Folders: ¤¤¤

¤¤¤ Driver : [NOT LOADED] ¤¤¤

¤¤¤ Extern Hives: ¤¤¤

-> C:\windows\system32\config\SOFTWARE

-> C:\Documents and Settings\Default User\NTUSER.DAT

-> C:\Documents and Settings\Gwen\NTUSER.DAT

-> C:\Documents and Settings\LocalService\NTUSER.DAT

-> C:\Documents and Settings\NetworkService\NTUSER.DAT

¤¤¤ HOSTS File: ¤¤¤

--> X:\i386\system32\drivers\etc\hosts

127.0.0.1 localhost

¤¤¤ MBR Check: ¤¤¤

+++++ PhysicalDrive0: +++++

--- User ---

[MBR] 19d8dae9cec4b4d4a1dd3a9a46ba5427

[BSP] 7f1f6707a9bbdb79a15dcc6a5b94f674 : Linux MBR Code

Partition table:

0 - [ACTIVE] NTFS (0x07) [VISIBLE] Offset (sectors): 19 | Size: 32001 Mo

1 - [XXXXXX] NTFS (0x07) [VISIBLE] Offset (sectors): 65538144 | Size: 108625 Mo

2 - [XXXXXX] EXTEN (0x05) [VISIBLE] Offset (sectors): 288004094 | Size: 12000 Mo

User = LL1 ... OK!

User = LL2 ... OK!

+++++ PhysicalDrive1: +++++

--- User ---

[MBR] 619a5c693d688e1a2194edb137126b24

[BSP] 962c18718b0ba19a5706786a29eabc2f : Standard MBR Code

Partition table:

0 - [ACTIVE] FAT32 (0x0b) [VISIBLE] Offset (sectors): 64 | Size: 964 Mo

User = LL1 ... OK!

Error reading LL2 MBR!

Finished : << RKreport[1].txt >>

RKreport[1].txt

j'attends la suite des grandes manoeuvres

merci

voila les deux rapports que tu as demandé

le OTP scan fix :

========== OTL ==========

Registry value HKEY_USERS\Gwen_ON_C\Software\Microsoft\Windows\CurrentVersion\Run\\gqrbgyfsrstcsnc deleted successfully.

C:\WINDOWS\gqrbgyfs.exe moved successfully.

C:\Documents and Settings\Gwen\historique_ChatLand\gwen244 folder moved successfully.

C:\Documents and Settings\Gwen\historique_ChatLand folder moved successfully.

C:\Documents and Settings\Gwen\chat-land folder moved successfully.

C:\Documents and Settings\All Users\Application Data\cvpqdynvnczcwex moved successfully.

File C:\WINDOWS\gqrbgyfs.exe not found.

C:\Documents and Settings\All Users\Application Data\gqrbgyfs.exe moved successfully.

C:\Documents and Settings\Gwen\Menu Démarrer\Programmes\Démarrage\appinfo.lnk moved successfully.

C:\Documents and Settings\Gwen\appinfo.exe moved successfully.

File C:\WINDOWS\gqrbgyfs.exe not found.

File C:\Documents and Settings\All Users\Application Data\gqrbgyfs.exe not found.

File C:\Documents and Settings\All Users\Application Data\cvpqdynvnczcwex not found.

File C:\Documents and Settings\Gwen\Menu Démarrer\Programmes\Démarrage\appinfo.lnk not found.

File C:\Documents and Settings\Gwen\appinfo.exe not found.

C:\WINDOWS\tasks\At4.job moved successfully.

C:\WINDOWS\tasks\At3.job moved successfully.

C:\WINDOWS\tasks\At2.job moved successfully.

C:\Documents and Settings\All Users\Application Data\dfptynvyrlarhxj folder moved successfully.

File C:\WINDOWS\Tasks\At2.job not found.

File C:\WINDOWS\Tasks\At3.job not found.

File C:\WINDOWS\Tasks\At4.job not found.

OTLPE by OldTimer - Version 3.1.48.0 log created on 10032007_135255

et le roguekiller scan :

RogueKiller V8.2.0 [10/22/2012] by Tigzy

mail: tigzyRK<at>gmail<dot>com

Feedback: http://www.geekstogo.com/forum/files/fi ... guekiller/

Website: http://tigzy.geekstogo.com/roguekiller.php

Blog: http://tigzyrk.blogspot.com

Operating System: Windows XP (5.1.2600 ) 32 bits version

Started in : Normal mode

User : SYSTEM [Admin rights]

Mode : Scan -- Date : 10/03/2007 13:54:37

¤¤¤ Bad processes : 0 ¤¤¤

¤¤¤ Registry Entries : 3 ¤¤¤

[HJ DESK] HKLM\[...]\NewStartPanel : {20D04FE0-3AEA-1069-A2D8-08002B30309D} (1) -> FOUND

[FILEASSO] HKLM\[...]\command : (X:\i386\iexplore.exe) -> FOLDER NOT FOUND

[RUN][SUSP PATH] [ON_C:Gwen]HKCU[...]\Run : tempHome (c:\temp\racourci.vbe) -> FOUND

¤¤¤ Particular Files / Folders: ¤¤¤

¤¤¤ Driver : [NOT LOADED] ¤¤¤

¤¤¤ Extern Hives: ¤¤¤

-> C:\windows\system32\config\SOFTWARE

-> C:\Documents and Settings\Default User\NTUSER.DAT

-> C:\Documents and Settings\Gwen\NTUSER.DAT

-> C:\Documents and Settings\LocalService\NTUSER.DAT

-> C:\Documents and Settings\NetworkService\NTUSER.DAT

¤¤¤ HOSTS File: ¤¤¤

--> X:\i386\system32\drivers\etc\hosts

127.0.0.1 localhost

¤¤¤ MBR Check: ¤¤¤

+++++ PhysicalDrive0: +++++

--- User ---

[MBR] 19d8dae9cec4b4d4a1dd3a9a46ba5427

[BSP] 7f1f6707a9bbdb79a15dcc6a5b94f674 : Linux MBR Code

Partition table:

0 - [ACTIVE] NTFS (0x07) [VISIBLE] Offset (sectors): 19 | Size: 32001 Mo

1 - [XXXXXX] NTFS (0x07) [VISIBLE] Offset (sectors): 65538144 | Size: 108625 Mo

2 - [XXXXXX] EXTEN (0x05) [VISIBLE] Offset (sectors): 288004094 | Size: 12000 Mo

User = LL1 ... OK!

User = LL2 ... OK!

+++++ PhysicalDrive1: +++++

--- User ---

[MBR] 619a5c693d688e1a2194edb137126b24

[BSP] 962c18718b0ba19a5706786a29eabc2f : Standard MBR Code

Partition table:

0 - [ACTIVE] FAT32 (0x0b) [VISIBLE] Offset (sectors): 64 | Size: 964 Mo

User = LL1 ... OK!

Error reading LL2 MBR!

Finished : << RKreport[1].txt >>

RKreport[1].txt

j'attends la suite des grandes manoeuvres

merci

- littelou

- Libellulien Junior

- Messages: 156

- Inscription: 23 Juil 2008 17:06

Re: virus vouchers Ukash

![]() par lenapache » 28 Oct 2012 08:29

par lenapache » 28 Oct 2012 08:29

Bonjour littelou

Le pc démarré sur le cd d'OTLPEnet

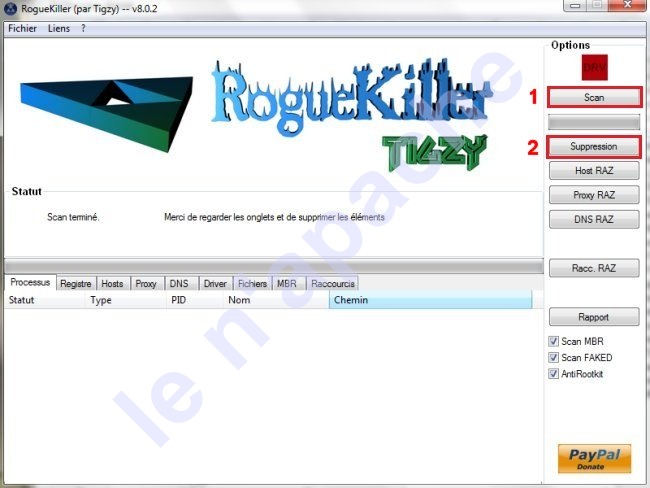

RogueKiller Suppression

Retire le cd et tente un redémarrage en mode normal

Le pc démarré sur le cd d'OTLPEnet

RogueKiller Suppression

- Lance RogueKiller.exe.

- Pour Vista et Seven fais un clic droit sur le fichier téléchargé et Exécuter en tant qu'administrateur

- Attends la fin du pré-scan

- Clique sur le bouton Scan ce dernier terminé clique sur Suppression

- Laisse l'outil travailler ne touche ni au clavier ni à la souris

- Un rapport (RKreport.txt) se créera à côté de l'exécutable, colle son contenu dans ta prochaine réponse

Retire le cd et tente un redémarrage en mode normal

Granmére à poréte ale passe

-

lenapache - Super Libellulien

- Messages: 5728

- Inscription: 11 Sep 2011 11:32

- Localisation: Picardie

Re: virus vouchers Ukash

![]() par littelou » 28 Oct 2012 11:29

par littelou » 28 Oct 2012 11:29

Bonjour,

l'étape de suppression avec Roguekiller a été faite voila le rapport :

RogueKiller V8.2.0 [10/22/2012] by Tigzy

mail: tigzyRK<at>gmail<dot>com

Feedback: http://www.geekstogo.com/forum/files/fi ... guekiller/

Website: http://tigzy.geekstogo.com/roguekiller.php

Blog: http://tigzyrk.blogspot.com

Operating System: Windows XP (5.1.2600 ) 32 bits version

Started in : Normal mode

User : SYSTEM [Admin rights]

Mode : Remove -- Date : 10/05/2007 02:28:34

¤¤¤ Bad processes : 0 ¤¤¤

¤¤¤ Registry Entries : 3 ¤¤¤

[HJ DESK] HKLM\[...]\NewStartPanel : {20D04FE0-3AEA-1069-A2D8-08002B30309D} (1) -> REPLACED (0)

[FILEASSO] HKLM\[...]\command : (X:\i386\iexplore.exe) -> FOLDER NOT FOUND

[RUN][SUSP PATH] [ON_C:Gwen]HKCU[...]\Run : tempHome (c:\temp\racourci.vbe) -> DELETED

¤¤¤ Particular Files / Folders: ¤¤¤

¤¤¤ Driver : [NOT LOADED] ¤¤¤

¤¤¤ Extern Hives: ¤¤¤

-> C:\windows\system32\config\SOFTWARE

-> C:\Documents and Settings\Default User\NTUSER.DAT

-> C:\Documents and Settings\Gwen\NTUSER.DAT

-> C:\Documents and Settings\LocalService\NTUSER.DAT

-> C:\Documents and Settings\NetworkService\NTUSER.DAT

¤¤¤ HOSTS File: ¤¤¤

--> X:\i386\system32\drivers\etc\hosts

127.0.0.1 localhost

¤¤¤ MBR Check: ¤¤¤

+++++ PhysicalDrive0: +++++

--- User ---

[MBR] 19d8dae9cec4b4d4a1dd3a9a46ba5427

[BSP] 7f1f6707a9bbdb79a15dcc6a5b94f674 : Linux MBR Code

Partition table:

0 - [ACTIVE] NTFS (0x07) [VISIBLE] Offset (sectors): 19 | Size: 32001 Mo

1 - [XXXXXX] NTFS (0x07) [VISIBLE] Offset (sectors): 65538144 | Size: 108625 Mo

2 - [XXXXXX] EXTEN (0x05) [VISIBLE] Offset (sectors): 288004094 | Size: 12000 Mo

User = LL1 ... OK!

User = LL2 ... OK!

+++++ PhysicalDrive1: +++++

--- User ---

[MBR] 619a5c693d688e1a2194edb137126b24

[BSP] 962c18718b0ba19a5706786a29eabc2f : Standard MBR Code

Partition table:

0 - [ACTIVE] FAT32 (0x0b) [VISIBLE] Offset (sectors): 64 | Size: 964 Mo

User = LL1 ... OK!

Error reading LL2 MBR!

Finished : << RKreport[2].txt >>

RKreport[1].txt ; RKreport[2].txt

Le PC redémarre en mode normal sous windows sans la présence de cet écran dû au virus

j'attends la suite car je suppose que ce n'est pas fini malgré tout!

a très vite

l'étape de suppression avec Roguekiller a été faite voila le rapport :

RogueKiller V8.2.0 [10/22/2012] by Tigzy

mail: tigzyRK<at>gmail<dot>com

Feedback: http://www.geekstogo.com/forum/files/fi ... guekiller/

Website: http://tigzy.geekstogo.com/roguekiller.php

Blog: http://tigzyrk.blogspot.com

Operating System: Windows XP (5.1.2600 ) 32 bits version

Started in : Normal mode

User : SYSTEM [Admin rights]

Mode : Remove -- Date : 10/05/2007 02:28:34

¤¤¤ Bad processes : 0 ¤¤¤

¤¤¤ Registry Entries : 3 ¤¤¤

[HJ DESK] HKLM\[...]\NewStartPanel : {20D04FE0-3AEA-1069-A2D8-08002B30309D} (1) -> REPLACED (0)

[FILEASSO] HKLM\[...]\command : (X:\i386\iexplore.exe) -> FOLDER NOT FOUND

[RUN][SUSP PATH] [ON_C:Gwen]HKCU[...]\Run : tempHome (c:\temp\racourci.vbe) -> DELETED

¤¤¤ Particular Files / Folders: ¤¤¤

¤¤¤ Driver : [NOT LOADED] ¤¤¤

¤¤¤ Extern Hives: ¤¤¤

-> C:\windows\system32\config\SOFTWARE

-> C:\Documents and Settings\Default User\NTUSER.DAT

-> C:\Documents and Settings\Gwen\NTUSER.DAT

-> C:\Documents and Settings\LocalService\NTUSER.DAT

-> C:\Documents and Settings\NetworkService\NTUSER.DAT

¤¤¤ HOSTS File: ¤¤¤

--> X:\i386\system32\drivers\etc\hosts

127.0.0.1 localhost

¤¤¤ MBR Check: ¤¤¤

+++++ PhysicalDrive0: +++++

--- User ---

[MBR] 19d8dae9cec4b4d4a1dd3a9a46ba5427

[BSP] 7f1f6707a9bbdb79a15dcc6a5b94f674 : Linux MBR Code

Partition table:

0 - [ACTIVE] NTFS (0x07) [VISIBLE] Offset (sectors): 19 | Size: 32001 Mo

1 - [XXXXXX] NTFS (0x07) [VISIBLE] Offset (sectors): 65538144 | Size: 108625 Mo

2 - [XXXXXX] EXTEN (0x05) [VISIBLE] Offset (sectors): 288004094 | Size: 12000 Mo

User = LL1 ... OK!

User = LL2 ... OK!

+++++ PhysicalDrive1: +++++

--- User ---

[MBR] 619a5c693d688e1a2194edb137126b24

[BSP] 962c18718b0ba19a5706786a29eabc2f : Standard MBR Code

Partition table:

0 - [ACTIVE] FAT32 (0x0b) [VISIBLE] Offset (sectors): 64 | Size: 964 Mo

User = LL1 ... OK!

Error reading LL2 MBR!

Finished : << RKreport[2].txt >>

RKreport[1].txt ; RKreport[2].txt

Le PC redémarre en mode normal sous windows sans la présence de cet écran dû au virus

j'attends la suite car je suppose que ce n'est pas fini malgré tout!

a très vite

- littelou

- Libellulien Junior

- Messages: 156

- Inscription: 23 Juil 2008 17:06

Re: virus vouchers Ukash

![]() par lenapache » 28 Oct 2012 14:43

par lenapache » 28 Oct 2012 14:43

Voila une bonne chose de faite maintenant suis cette procédure :

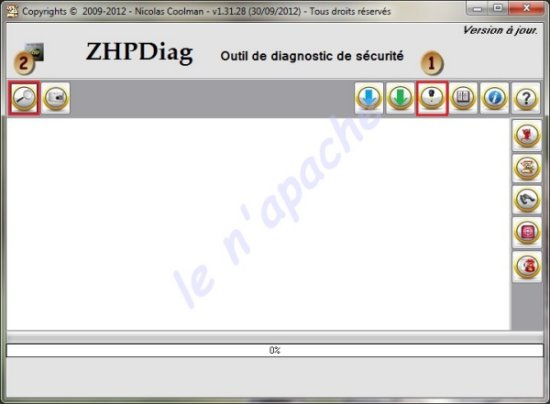

Scan ZHPDiag

Le rapport de ZHPDiag doit être posté en lien, il est parfois trop long pour tenir dans une réponse.

Pour poster le rapport en lien dans ta réponse utilise cet hébergeur de fichiers :

Pour poster le rapport en lien dans ta réponse utilise cet hébergeur de fichiers :

Scan ZHPDiag

Le rapport de ZHPDiag doit être posté en lien, il est parfois trop long pour tenir dans une réponse.

- Télécharge ZHPDiag (de Nicolas coolman)

- Double clique sur le fichier téléchargé, puis installe le avec les paramètres par défaut ( N'oublie pas de cocher Créer une icône sur le bureau)

- Pour Vista et Windows 7 clic droit sur le fichier téléchargé et Exécuter en tant qu'administrateur

- Trois icônes seront crées sur le bureau lors de son installation

- Lance ZHPDiag en double cliquant sur son icône présente sur le bureau

- Pour Vista et Windows 7 clic droit sur le raccourci de ZHPDiag et Exécuter en tant qu'administrateur

- Clique sur le bouton Tournevis (Options)

- Coche toutes les cases sauf celle devant :

- Derniers fichiers créés dans Windows Prefetcher (045)

- Derniers fichiers modifiés ou crées (Utilsateur) (061)

- Alternate Data Stream File (062)

- Clique en haut à gauche sur la loupe

- Laisse le scan se dérouler.

- Le scan terminé, clique sur la disquette

- Enregistre le rapport sur le bureau.

- Sinon le rapport se trouvera aussi ici ==> c:\ZHP\ZHPDiag.txt

Pour poster le rapport en lien dans ta réponse utilise cet hébergeur de fichiers :

Pour poster le rapport en lien dans ta réponse utilise cet hébergeur de fichiers :

Granmére à poréte ale passe

-

lenapache - Super Libellulien

- Messages: 5728

- Inscription: 11 Sep 2011 11:32

- Localisation: Picardie

Re: virus vouchers Ukash

![]() par littelou » 28 Oct 2012 15:50

par littelou » 28 Oct 2012 15:50

- littelou

- Libellulien Junior

- Messages: 156

- Inscription: 23 Juil 2008 17:06

Re: virus vouchers Ukash

![]() par lenapache » 29 Oct 2012 11:01

par lenapache » 29 Oct 2012 11:01

Bonjour littelou

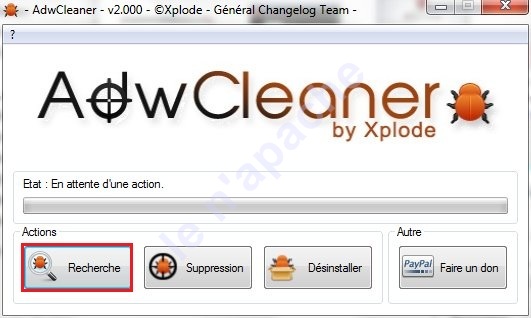

Scan AdwCleaner

Télécharge AdwCleaner ( d'Xplode ) Enregistre ce fichier sur le bureau et pas ailleurs

Télécharge AdwCleaner ( d'Xplode ) Enregistre ce fichier sur le bureau et pas ailleurs

Scan AdwCleaner

Télécharge AdwCleaner ( d'Xplode ) Enregistre ce fichier sur le bureau et pas ailleurs

Télécharge AdwCleaner ( d'Xplode ) Enregistre ce fichier sur le bureau et pas ailleurs- Double clique sur AdwCleaner.exe qui est sur le bureau.

- Pour Vista et Seven fais un clic droit sur le fichier téléchargé et Exécuter en tant qu'administrateur

- Clique sur Recherche

- Laisse l'outil travailler

- Le scan terminé, le bloc notes s'ouvrira avec le résultat du scan. Poste son contenu en lien dans ta prochaine réponse.

- Le rapport est également sauvegardé sous C:\AdwCleaner[R1].txt

Granmére à poréte ale passe

-

lenapache - Super Libellulien

- Messages: 5728

- Inscription: 11 Sep 2011 11:32

- Localisation: Picardie

Re: virus vouchers Ukash

![]() par littelou » 08 Nov 2012 22:48

par littelou » 08 Nov 2012 22:48

# AdwCleaner v2.007 - Rapport créé le 08/11/2012 à 22:48:10

# Mis à jour le 06/11/2012 par Xplode

# Système d'exploitation : Microsoft Windows XP Service Pack 3 (32 bits)

# Nom d'utilisateur : Gwen - PC-GWEN

# Mode de démarrage : Normal

# Exécuté depuis : C:\Documents and Settings\Gwen\Bureau\adwcleaner.exe

# Option [Recherche]

***** [Services] *****

***** [Fichiers / Dossiers] *****

Dossier Présent : C:\Documents and Settings\All Users\Application Data\InstallMate

Dossier Présent : C:\Documents and Settings\All Users\Application Data\Premium

Dossier Présent : C:\Documents and Settings\Gwen\Application Data\Mozilla\Firefox\Profiles\gaqq4008.default\SweetPacksToolbarData

Dossier Présent : C:\Documents and Settings\Gwen\Local Settings\Application Data\AskToolbar

Dossier Présent : C:\Documents and Settings\Gwen\parm.fr

Dossier Présent : C:\Program Files\Ask.com

Dossier Présent : C:\Program Files\SweetIM

Dossier Présent : C:\WINDOWS\Installer\{0965F857-DAAD-4F93-8054-0E2EC3C8C5B0}

Dossier Présent : C:\WINDOWS\Installer\{86D4B82A-ABED-442A-BE86-96357B70F4FE}

Dossier Présent : C:\WINDOWS\Installer\{FB697452-8CA4-46B4-98B1-165C922A2EF3}

Dossier Présent : C:\WINDOWS\system32\prncnfgd

Fichier Présent : C:\Documents and Settings\Gwen\Application Data\Mozilla\Firefox\Profiles\gaqq4008.default\extensions\{EEE6C361-6118-11DC-9C72-001320C79847}.xpi

Fichier Présent : C:\Documents and Settings\Gwen\Application Data\Mozilla\Firefox\Profiles\gaqq4008.default\searchplugins\Cherche.xml

Fichier Présent : C:\Documents and Settings\Gwen\Application Data\Mozilla\Firefox\Profiles\gaqq4008.default\searchplugins\jerecherche.xml

Fichier Présent : C:\Documents and Settings\Gwen\errorlog.tmp

Fichier Présent : C:\Documents and Settings\Gwen\Menu Démarrer\Programmes\Démarrage\Protection.lnk

Fichier Présent : C:\Documents and Settings\Gwen\Protection.jar

Fichier Présent : C:\Documents and Settings\Gwen\scriptjava.html

Fichier Présent : C:\Documents and Settings\Gwen\vers

Fichier Présent : C:\WINDOWS\Tasks\Scheduled Update for Ask Toolbar.job

***** [Registre] *****

Clé Présente : HKCU\Software\AppDataLow\AskToolbarInfo

Clé Présente : HKCU\Software\Ask.com

Clé Présente : HKCU\Software\AskToolbar

Clé Présente : HKCU\Software\Microsoft\Internet Explorer\Low Rights\ElevationPolicy\{A5AA24EA-11B8-4113-95AE-9ED71DEAF12A}

Clé Présente : HKCU\Software\Microsoft\Internet Explorer\SearchScopes\{171DEBEB-C3D4-40B7-AC73-056A5EBA4A7E}

Clé Présente : HKCU\Software\Microsoft\Windows\CurrentVersion\Ext\Settings\{D4027C7F-154A-4066-A1AD-4243D8127440}

Clé Présente : HKCU\Software\Microsoft\Windows\CurrentVersion\Ext\Stats\{D4027C7F-154A-4066-A1AD-4243D8127440}

Clé Présente : HKCU\Software\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap\Domains\chat-land.org

Clé Présente : HKLM\SOFTWARE\Classes\AppID\{9B0CB95C-933A-4B8C-B6D4-EDCD19A43874}

Clé Présente : HKLM\SOFTWARE\Classes\AppID\{EA28B360-05E0-4F93-8150-02891F1D8D3C}

Clé Présente : HKLM\SOFTWARE\Classes\AppID\GenericAskToolbar.DLL

Clé Présente : HKLM\SOFTWARE\Classes\CLSID\{00000000-6E41-4FD3-8538-502F5495E5FC}

Clé Présente : HKLM\SOFTWARE\Classes\CLSID\{D4027C7F-154A-4066-A1AD-4243D8127440}

Clé Présente : HKLM\SOFTWARE\Classes\GenericAskToolbar.ToolbarWnd

Clé Présente : HKLM\SOFTWARE\Classes\GenericAskToolbar.ToolbarWnd.1

Clé Présente : HKLM\SOFTWARE\Classes\Installer\Features\A28B4D68DEBAA244EB686953B7074FEF

Clé Présente : HKLM\SOFTWARE\Classes\Installer\Products\A28B4D68DEBAA244EB686953B7074FEF

Clé Présente : HKLM\SOFTWARE\Classes\Interface\{6C434537-053E-486D-B62A-160059D9D456}

Clé Présente : HKLM\SOFTWARE\Classes\Interface\{91CF619A-4686-4CA4-9232-3B2E6B63AA92}

Clé Présente : HKLM\SOFTWARE\Classes\Interface\{A439801C-961D-452C-AB42-7848E9CBD289}

Clé Présente : HKLM\SOFTWARE\Classes\Interface\{AC71B60E-94C9-4EDE-BA46-E146747BB67E}

Clé Présente : HKLM\SOFTWARE\Classes\Interface\{EEE6C358-6118-11DC-9C72-001320C79847}

Clé Présente : HKLM\SOFTWARE\Classes\Interface\{EEE6C359-6118-11DC-9C72-001320C79847}

Clé Présente : HKLM\SOFTWARE\Classes\Interface\{EEE6C35A-6118-11DC-9C72-001320C79847}

Clé Présente : HKLM\SOFTWARE\Classes\Interface\{F4EBB1E2-21F3-4786-8CF4-16EC5925867F}

Clé Présente : HKLM\SOFTWARE\Classes\MediaPlayer.GraphicsUtils

Clé Présente : HKLM\SOFTWARE\Classes\MediaPlayer.GraphicsUtils.1

Clé Présente : HKLM\SOFTWARE\Classes\MgMediaPlayer.GifAnimator

Clé Présente : HKLM\SOFTWARE\Classes\MgMediaPlayer.GifAnimator.1

Clé Présente : HKLM\SOFTWARE\Classes\sim-packages

Clé Présente : HKLM\SOFTWARE\Classes\TypeLib\{2996F0E7-292B-4CAE-893F-47B8B1C05B56}

Clé Présente : HKLM\SOFTWARE\Google\Chrome\Extensions\jplinpmadfkdgipabgcdchbdikologlh

Clé Présente : HKLM\Software\Iminent

Clé Présente : HKLM\SOFTWARE\Microsoft\Internet Explorer\Low Rights\ElevationPolicy\{A5AA24EA-11B8-4113-95AE-9ED71DEAF12A}

Clé Présente : HKLM\SOFTWARE\Microsoft\Internet Explorer\Low Rights\ElevationPolicy\{EEE6C367-6118-11DC-9C72-001320C79847}

Clé Présente : HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\App Management\ARPCache\{0965F857-DAAD-4F93-8054-0E2EC3C8C5B0}

Clé Présente : HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\App Management\ARPCache\{4183178B-4D4E-48A7-9257-454BA90A760E}

Clé Présente : HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\App Management\ARPCache\{86D4B82A-ABED-442A-BE86-96357B70F4FE}

Clé Présente : HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\App Management\ARPCache\{CD95D125-2992-4858-B3EF-5F6FB52FBAD6}

Clé Présente : HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\App Management\ARPCache\{FB697452-8CA4-46B4-98B1-165C922A2EF3}

Clé Présente : HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\App Management\ARPCache\1ClickDownloader

Clé Présente : HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Browser Helper Objects\{D4027C7F-154A-4066-A1AD-4243D8127440}

Clé Présente : HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Installer\UserData\S-1-5-18\Products\A28B4D68DEBAA244EB686953B7074FEF

Clé Présente : HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Uninstall\{0965F857-DAAD-4F93-8054-0E2EC3C8C5B0}

Clé Présente : HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Uninstall\{4183178B-4D4E-48A7-9257-454BA90A760E}

Clé Présente : HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Uninstall\{86D4B82A-ABED-442A-BE86-96357B70F4FE}

Clé Présente : HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Uninstall\{A7BC02AF-1128-4A31-BCF8-1A3EE803D3B3}

Clé Présente : HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Uninstall\{A81A974F-8A22-43E6-9243-5198FF758DA1}

Clé Présente : HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Uninstall\{FB697452-8CA4-46B4-98B1-165C922A2EF3}

Clé Présente : HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Uninstall\1ClickDownloader

Clé Présente : HKU\S-1-5-21-1659004503-1979792683-1417001333-1003\Software\Microsoft\Internet Explorer\SearchScopes\{171DEBEB-C3D4-40B7-AC73-056A5EBA4A7E}

Valeur Présente : HKCU\Software\Microsoft\Internet Explorer\New Windows\Allow [*.chat-land.org]

Valeur Présente : HKCU\Software\Microsoft\Internet Explorer\Toolbar\WebBrowser [{D4027C7F-154A-4066-A1AD-4243D8127440}]

Valeur Présente : HKCU\Software\Microsoft\Windows\CurrentVersion\Run [Appinfo]

Valeur Présente : HKCU\Software\Microsoft\Windows\CurrentVersion\Run [lan]

Valeur Présente : HKLM\SOFTWARE\Microsoft\Internet Explorer\Toolbar [{D4027C7F-154A-4066-A1AD-4243D8127440}]

Valeur Présente : HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run [Sweetpacks Communicator]

***** [Navigateurs] *****

-\\ Internet Explorer v8.0.6001.18702

[HKLM\SOFTWARE\Microsoft\Internet Explorer\Main - Default_Page_URL] = hxxp://www.jerecherche.org

[HKLM\SOFTWARE\Microsoft\Internet Explorer\Main - Search Page] = hxxp://www.jerecherche.org

[HKLM\SOFTWARE\Microsoft\Internet Explorer\Main - Start Page] = hxxp://home.sweetim.com/?crg=3.1010000.10011&barid={4A3F4A75-9EA4-11E1-8FC7-0015AF1E4A86}

[HKCU\Software\Microsoft\Internet Explorer\Main - Start Page] = hxxp://jerecherche.org/?v=d

[HKCU\Software\Microsoft\Internet Explorer\Main - Search Page] = hxxp://www.jerecherche.org

[HKCU\Software\Microsoft\Internet Explorer\Main - Default_Secondary_Page_URL] = hxxp://www.jerecherche.org

[HKCU\Software\Microsoft\Internet Explorer\Main - Default_Page_URL] = hxxp://www.jerecherche.org

[HKCU\Software\Microsoft\Internet Explorer\Main - Start Page_bak] = hxxp://www.jerecherche.org

[HKCU\Software\Microsoft\Internet Explorer\Main - Search Bar] = hxxp://www.jerecherche.org

[HKCU\Software\Microsoft\Internet Explorer\Main - Default_Search_URL] = hxxp://www.jerecherche.org/keyword/

[HKCU\Software\Microsoft\Internet Explorer\Main - SearchMigratedDefaultName] = www.jerecherche.org

[HKCU\Software\Microsoft\Internet Explorer\Main - SearchMigratedDefaultURL] = hxxp://www.jerecherche.org

[HKCU\Software\Microsoft\Internet Explorer\Search - SearchAssistant] = hxxp://www.jerecherche.org

[HKLM\SOFTWARE\Microsoft\Internet Explorer\Search - SearchAssistant] = hxxp://www.cherche.us

-\\ Mozilla Firefox v9.0.1 (fr)

Nom du profil : default

Fichier : C:\Documents and Settings\Gwen\Application Data\Mozilla\Firefox\Profiles\gaqq4008.default\prefs.js

Présente : user_pref("browser.search.defaultenginename", "SweetIM Search");

Présente : user_pref("browser.startup.homepage", "hxxp://jerecherche.org/?v=d");

Présente : user_pref("extensions.asktb.cbid", "F4");

Présente : user_pref("extensions.asktb.default-channel-url-mask", "hxxp://www.ask.com/web?q={query}&o={o}&l={l}[...]

Présente : user_pref("extensions.asktb.dtid", "YYYYYYBCFR");

Présente : user_pref("extensions.asktb.fresh-install", false);

Présente : user_pref("extensions.asktb.l", "dis");

Présente : user_pref("extensions.asktb.last-config-req", "1276026110744");

Présente : user_pref("extensions.asktb.locale", "en_US");

Présente : user_pref("extensions.asktb.o", "101699");

Présente : user_pref("extensions.asktb.overlay-reloaded-using-restart", true);

Présente : user_pref("extensions.asktb.qsrc", "2871");

Présente : user_pref("extensions.asktb.r", "2");

Présente : user_pref("extensions.asktb.search-suggestions-enabled", true);

Présente : user_pref("keyword.URL", "hxxp://search.sweetim.com/search.asp?src=2&crg=3.1010000.10011&q=");

Présente : user_pref("newtaburl.def_url", "hxxp://www.jerecherche.org/");

Présente : user_pref("sweetim.toolbar.cargo", "3.1010000.10011");

Présente : user_pref("sweetim.toolbar.dialogs.0.enable", "true");

Présente : user_pref("sweetim.toolbar.dialogs.0.handler", "chrome://sim_toolbar_package/content/optionsdialog-h[...]

Présente : user_pref("sweetim.toolbar.dialogs.0.height", "335");

Présente : user_pref("sweetim.toolbar.dialogs.0.id", "id_options_dialog");

Présente : user_pref("sweetim.toolbar.dialogs.0.title", "$string.config.label;");

Présente : user_pref("sweetim.toolbar.dialogs.0.url", "hxxp://www.sweetim.com/simffbar/options_remote_ff.html")[...]

Présente : user_pref("sweetim.toolbar.dialogs.0.width", "761");

Présente : user_pref("sweetim.toolbar.dialogs.1.enable", "true");

Présente : user_pref("sweetim.toolbar.dialogs.1.handler", "chrome://sim_toolbar_package/content/exampledialog-h[...]

Présente : user_pref("sweetim.toolbar.dialogs.1.height", "300");

Présente : user_pref("sweetim.toolbar.dialogs.1.id", "id_example_dialog");

Présente : user_pref("sweetim.toolbar.dialogs.1.title", "Example (unit-test) dialog");

Présente : user_pref("sweetim.toolbar.dialogs.1.url", "chrome://sim_toolbar_package/content/exampledialog.html"[...]

Présente : user_pref("sweetim.toolbar.dialogs.1.width", "500");

Présente : user_pref("sweetim.toolbar.dnscatch.domain-blacklist", ".*.sweetim.com/.*|.*.facebook.com/.*|.*.goog[...]

Présente : user_pref("sweetim.toolbar.highlight.colors", "#FFFF00,#00FFE4,#5AFF00,#0087FF,#FFCC00,#FF00F0");

Présente : user_pref("sweetim.toolbar.logger.ConsoleHandler.MinReportLevel", "7");

Présente : user_pref("sweetim.toolbar.logger.FileHandler.FileName", "ff-toolbar.log");

Présente : user_pref("sweetim.toolbar.logger.FileHandler.MaxFileSize", "200000");

Présente : user_pref("sweetim.toolbar.logger.FileHandler.MinReportLevel", "7");

Présente : user_pref("sweetim.toolbar.mode.debug", "false");

Présente : user_pref("sweetim.toolbar.prad.initialized_by_rc", "true");

Présente : user_pref("sweetim.toolbar.previous.browser.search.defaultenginename", "");

Présente : user_pref("sweetim.toolbar.previous.browser.search.selectedEngine", "jerecherche");

Présente : user_pref("sweetim.toolbar.previous.browser.startup.homepage", "hxxp://www.google.fr/");

Présente : user_pref("sweetim.toolbar.previous.keyword.URL", "hxxp://search.sweetim.com/search.asp?src=2&q=");

Présente : user_pref("sweetim.toolbar.scripts.0.addcontextdiv", "true");

Présente : user_pref("sweetim.toolbar.scripts.0.callback", "simVerification");

Présente : user_pref("sweetim.toolbar.scripts.0.domain-blacklist", "");

Présente : user_pref("sweetim.toolbar.scripts.0.domain-whitelist", "hxxp://(www.|apps.)?facebook\\.com.*");

Présente : user_pref("sweetim.toolbar.scripts.0.elementid", "id_script_sim_fb");

Présente : user_pref("sweetim.toolbar.scripts.0.enable", "true");

Présente : user_pref("sweetim.toolbar.scripts.0.id", "id_script_fb");

Présente : user_pref("sweetim.toolbar.scripts.0.url", "hxxp://sc.sweetim.com/apps/in/fb/infb.js");

Présente : user_pref("sweetim.toolbar.scripts.1.addcontextdiv", "false");

Présente : user_pref("sweetim.toolbar.scripts.1.callback", "");

Présente : user_pref("sweetim.toolbar.scripts.1.domain-blacklist", ".*.google..*|.*.bing..*|.*.live..*|.*.msn..[...]

Présente : user_pref("sweetim.toolbar.scripts.1.domain-whitelist", "");

Présente : user_pref("sweetim.toolbar.scripts.1.elementid", "id_predict_include_script");

Présente : user_pref("sweetim.toolbar.scripts.1.enable", "false");

Présente : user_pref("sweetim.toolbar.scripts.1.id", "id_script_prad");

Présente : user_pref("sweetim.toolbar.scripts.1.url", "hxxp://cdn1.certified-apps.com/scripts/shared/enable.js?[...]

Présente : user_pref("sweetim.toolbar.search.external", "<?xml version=\"1.0\"?><TOOLBAR><EXTERNAL_SEARCH engin[...]

Présente : user_pref("sweetim.toolbar.search.history.capacity", "10");

Présente : user_pref("sweetim.toolbar.searchguard.UserRejectedGuard_HP", "1");

Présente : user_pref("sweetim.toolbar.searchguard.enable", "true");

Présente : user_pref("sweetim.toolbar.simapp_id", "{4A3F4A75-9EA4-11E1-8FC7-0015AF1E4A86}");

Présente : user_pref("sweetim.toolbar.urls.homepage", "hxxp://home.sweetim.com/?crg=3.1010000.10011&barid={4A3F[...]

*************************

AdwCleaner[R1].txt - [14595 octets] - [08/11/2012 22:48:10]

########## EOF - C:\AdwCleaner[R1].txt - [14656 octets] ##########

# Mis à jour le 06/11/2012 par Xplode

# Système d'exploitation : Microsoft Windows XP Service Pack 3 (32 bits)

# Nom d'utilisateur : Gwen - PC-GWEN

# Mode de démarrage : Normal

# Exécuté depuis : C:\Documents and Settings\Gwen\Bureau\adwcleaner.exe

# Option [Recherche]

***** [Services] *****

***** [Fichiers / Dossiers] *****

Dossier Présent : C:\Documents and Settings\All Users\Application Data\InstallMate

Dossier Présent : C:\Documents and Settings\All Users\Application Data\Premium

Dossier Présent : C:\Documents and Settings\Gwen\Application Data\Mozilla\Firefox\Profiles\gaqq4008.default\SweetPacksToolbarData

Dossier Présent : C:\Documents and Settings\Gwen\Local Settings\Application Data\AskToolbar

Dossier Présent : C:\Documents and Settings\Gwen\parm.fr

Dossier Présent : C:\Program Files\Ask.com

Dossier Présent : C:\Program Files\SweetIM

Dossier Présent : C:\WINDOWS\Installer\{0965F857-DAAD-4F93-8054-0E2EC3C8C5B0}

Dossier Présent : C:\WINDOWS\Installer\{86D4B82A-ABED-442A-BE86-96357B70F4FE}

Dossier Présent : C:\WINDOWS\Installer\{FB697452-8CA4-46B4-98B1-165C922A2EF3}

Dossier Présent : C:\WINDOWS\system32\prncnfgd

Fichier Présent : C:\Documents and Settings\Gwen\Application Data\Mozilla\Firefox\Profiles\gaqq4008.default\extensions\{EEE6C361-6118-11DC-9C72-001320C79847}.xpi

Fichier Présent : C:\Documents and Settings\Gwen\Application Data\Mozilla\Firefox\Profiles\gaqq4008.default\searchplugins\Cherche.xml

Fichier Présent : C:\Documents and Settings\Gwen\Application Data\Mozilla\Firefox\Profiles\gaqq4008.default\searchplugins\jerecherche.xml

Fichier Présent : C:\Documents and Settings\Gwen\errorlog.tmp

Fichier Présent : C:\Documents and Settings\Gwen\Menu Démarrer\Programmes\Démarrage\Protection.lnk

Fichier Présent : C:\Documents and Settings\Gwen\Protection.jar

Fichier Présent : C:\Documents and Settings\Gwen\scriptjava.html

Fichier Présent : C:\Documents and Settings\Gwen\vers

Fichier Présent : C:\WINDOWS\Tasks\Scheduled Update for Ask Toolbar.job

***** [Registre] *****

Clé Présente : HKCU\Software\AppDataLow\AskToolbarInfo

Clé Présente : HKCU\Software\Ask.com

Clé Présente : HKCU\Software\AskToolbar

Clé Présente : HKCU\Software\Microsoft\Internet Explorer\Low Rights\ElevationPolicy\{A5AA24EA-11B8-4113-95AE-9ED71DEAF12A}

Clé Présente : HKCU\Software\Microsoft\Internet Explorer\SearchScopes\{171DEBEB-C3D4-40B7-AC73-056A5EBA4A7E}

Clé Présente : HKCU\Software\Microsoft\Windows\CurrentVersion\Ext\Settings\{D4027C7F-154A-4066-A1AD-4243D8127440}

Clé Présente : HKCU\Software\Microsoft\Windows\CurrentVersion\Ext\Stats\{D4027C7F-154A-4066-A1AD-4243D8127440}

Clé Présente : HKCU\Software\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap\Domains\chat-land.org

Clé Présente : HKLM\SOFTWARE\Classes\AppID\{9B0CB95C-933A-4B8C-B6D4-EDCD19A43874}

Clé Présente : HKLM\SOFTWARE\Classes\AppID\{EA28B360-05E0-4F93-8150-02891F1D8D3C}

Clé Présente : HKLM\SOFTWARE\Classes\AppID\GenericAskToolbar.DLL

Clé Présente : HKLM\SOFTWARE\Classes\CLSID\{00000000-6E41-4FD3-8538-502F5495E5FC}

Clé Présente : HKLM\SOFTWARE\Classes\CLSID\{D4027C7F-154A-4066-A1AD-4243D8127440}

Clé Présente : HKLM\SOFTWARE\Classes\GenericAskToolbar.ToolbarWnd

Clé Présente : HKLM\SOFTWARE\Classes\GenericAskToolbar.ToolbarWnd.1

Clé Présente : HKLM\SOFTWARE\Classes\Installer\Features\A28B4D68DEBAA244EB686953B7074FEF

Clé Présente : HKLM\SOFTWARE\Classes\Installer\Products\A28B4D68DEBAA244EB686953B7074FEF

Clé Présente : HKLM\SOFTWARE\Classes\Interface\{6C434537-053E-486D-B62A-160059D9D456}

Clé Présente : HKLM\SOFTWARE\Classes\Interface\{91CF619A-4686-4CA4-9232-3B2E6B63AA92}

Clé Présente : HKLM\SOFTWARE\Classes\Interface\{A439801C-961D-452C-AB42-7848E9CBD289}

Clé Présente : HKLM\SOFTWARE\Classes\Interface\{AC71B60E-94C9-4EDE-BA46-E146747BB67E}

Clé Présente : HKLM\SOFTWARE\Classes\Interface\{EEE6C358-6118-11DC-9C72-001320C79847}

Clé Présente : HKLM\SOFTWARE\Classes\Interface\{EEE6C359-6118-11DC-9C72-001320C79847}

Clé Présente : HKLM\SOFTWARE\Classes\Interface\{EEE6C35A-6118-11DC-9C72-001320C79847}

Clé Présente : HKLM\SOFTWARE\Classes\Interface\{F4EBB1E2-21F3-4786-8CF4-16EC5925867F}

Clé Présente : HKLM\SOFTWARE\Classes\MediaPlayer.GraphicsUtils

Clé Présente : HKLM\SOFTWARE\Classes\MediaPlayer.GraphicsUtils.1

Clé Présente : HKLM\SOFTWARE\Classes\MgMediaPlayer.GifAnimator

Clé Présente : HKLM\SOFTWARE\Classes\MgMediaPlayer.GifAnimator.1

Clé Présente : HKLM\SOFTWARE\Classes\sim-packages

Clé Présente : HKLM\SOFTWARE\Classes\TypeLib\{2996F0E7-292B-4CAE-893F-47B8B1C05B56}

Clé Présente : HKLM\SOFTWARE\Google\Chrome\Extensions\jplinpmadfkdgipabgcdchbdikologlh

Clé Présente : HKLM\Software\Iminent

Clé Présente : HKLM\SOFTWARE\Microsoft\Internet Explorer\Low Rights\ElevationPolicy\{A5AA24EA-11B8-4113-95AE-9ED71DEAF12A}

Clé Présente : HKLM\SOFTWARE\Microsoft\Internet Explorer\Low Rights\ElevationPolicy\{EEE6C367-6118-11DC-9C72-001320C79847}

Clé Présente : HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\App Management\ARPCache\{0965F857-DAAD-4F93-8054-0E2EC3C8C5B0}

Clé Présente : HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\App Management\ARPCache\{4183178B-4D4E-48A7-9257-454BA90A760E}

Clé Présente : HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\App Management\ARPCache\{86D4B82A-ABED-442A-BE86-96357B70F4FE}

Clé Présente : HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\App Management\ARPCache\{CD95D125-2992-4858-B3EF-5F6FB52FBAD6}

Clé Présente : HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\App Management\ARPCache\{FB697452-8CA4-46B4-98B1-165C922A2EF3}

Clé Présente : HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\App Management\ARPCache\1ClickDownloader

Clé Présente : HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Browser Helper Objects\{D4027C7F-154A-4066-A1AD-4243D8127440}

Clé Présente : HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Installer\UserData\S-1-5-18\Products\A28B4D68DEBAA244EB686953B7074FEF

Clé Présente : HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Uninstall\{0965F857-DAAD-4F93-8054-0E2EC3C8C5B0}

Clé Présente : HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Uninstall\{4183178B-4D4E-48A7-9257-454BA90A760E}

Clé Présente : HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Uninstall\{86D4B82A-ABED-442A-BE86-96357B70F4FE}

Clé Présente : HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Uninstall\{A7BC02AF-1128-4A31-BCF8-1A3EE803D3B3}

Clé Présente : HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Uninstall\{A81A974F-8A22-43E6-9243-5198FF758DA1}

Clé Présente : HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Uninstall\{FB697452-8CA4-46B4-98B1-165C922A2EF3}

Clé Présente : HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Uninstall\1ClickDownloader

Clé Présente : HKU\S-1-5-21-1659004503-1979792683-1417001333-1003\Software\Microsoft\Internet Explorer\SearchScopes\{171DEBEB-C3D4-40B7-AC73-056A5EBA4A7E}

Valeur Présente : HKCU\Software\Microsoft\Internet Explorer\New Windows\Allow [*.chat-land.org]

Valeur Présente : HKCU\Software\Microsoft\Internet Explorer\Toolbar\WebBrowser [{D4027C7F-154A-4066-A1AD-4243D8127440}]

Valeur Présente : HKCU\Software\Microsoft\Windows\CurrentVersion\Run [Appinfo]

Valeur Présente : HKCU\Software\Microsoft\Windows\CurrentVersion\Run [lan]

Valeur Présente : HKLM\SOFTWARE\Microsoft\Internet Explorer\Toolbar [{D4027C7F-154A-4066-A1AD-4243D8127440}]

Valeur Présente : HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run [Sweetpacks Communicator]

***** [Navigateurs] *****

-\\ Internet Explorer v8.0.6001.18702

[HKLM\SOFTWARE\Microsoft\Internet Explorer\Main - Default_Page_URL] = hxxp://www.jerecherche.org

[HKLM\SOFTWARE\Microsoft\Internet Explorer\Main - Search Page] = hxxp://www.jerecherche.org

[HKLM\SOFTWARE\Microsoft\Internet Explorer\Main - Start Page] = hxxp://home.sweetim.com/?crg=3.1010000.10011&barid={4A3F4A75-9EA4-11E1-8FC7-0015AF1E4A86}

[HKCU\Software\Microsoft\Internet Explorer\Main - Start Page] = hxxp://jerecherche.org/?v=d

[HKCU\Software\Microsoft\Internet Explorer\Main - Search Page] = hxxp://www.jerecherche.org

[HKCU\Software\Microsoft\Internet Explorer\Main - Default_Secondary_Page_URL] = hxxp://www.jerecherche.org

[HKCU\Software\Microsoft\Internet Explorer\Main - Default_Page_URL] = hxxp://www.jerecherche.org

[HKCU\Software\Microsoft\Internet Explorer\Main - Start Page_bak] = hxxp://www.jerecherche.org

[HKCU\Software\Microsoft\Internet Explorer\Main - Search Bar] = hxxp://www.jerecherche.org

[HKCU\Software\Microsoft\Internet Explorer\Main - Default_Search_URL] = hxxp://www.jerecherche.org/keyword/

[HKCU\Software\Microsoft\Internet Explorer\Main - SearchMigratedDefaultName] = www.jerecherche.org

[HKCU\Software\Microsoft\Internet Explorer\Main - SearchMigratedDefaultURL] = hxxp://www.jerecherche.org

[HKCU\Software\Microsoft\Internet Explorer\Search - SearchAssistant] = hxxp://www.jerecherche.org

[HKLM\SOFTWARE\Microsoft\Internet Explorer\Search - SearchAssistant] = hxxp://www.cherche.us

-\\ Mozilla Firefox v9.0.1 (fr)

Nom du profil : default

Fichier : C:\Documents and Settings\Gwen\Application Data\Mozilla\Firefox\Profiles\gaqq4008.default\prefs.js

Présente : user_pref("browser.search.defaultenginename", "SweetIM Search");

Présente : user_pref("browser.startup.homepage", "hxxp://jerecherche.org/?v=d");

Présente : user_pref("extensions.asktb.cbid", "F4");

Présente : user_pref("extensions.asktb.default-channel-url-mask", "hxxp://www.ask.com/web?q={query}&o={o}&l={l}[...]

Présente : user_pref("extensions.asktb.dtid", "YYYYYYBCFR");

Présente : user_pref("extensions.asktb.fresh-install", false);

Présente : user_pref("extensions.asktb.l", "dis");

Présente : user_pref("extensions.asktb.last-config-req", "1276026110744");

Présente : user_pref("extensions.asktb.locale", "en_US");

Présente : user_pref("extensions.asktb.o", "101699");

Présente : user_pref("extensions.asktb.overlay-reloaded-using-restart", true);

Présente : user_pref("extensions.asktb.qsrc", "2871");

Présente : user_pref("extensions.asktb.r", "2");

Présente : user_pref("extensions.asktb.search-suggestions-enabled", true);

Présente : user_pref("keyword.URL", "hxxp://search.sweetim.com/search.asp?src=2&crg=3.1010000.10011&q=");

Présente : user_pref("newtaburl.def_url", "hxxp://www.jerecherche.org/");

Présente : user_pref("sweetim.toolbar.cargo", "3.1010000.10011");

Présente : user_pref("sweetim.toolbar.dialogs.0.enable", "true");

Présente : user_pref("sweetim.toolbar.dialogs.0.handler", "chrome://sim_toolbar_package/content/optionsdialog-h[...]

Présente : user_pref("sweetim.toolbar.dialogs.0.height", "335");

Présente : user_pref("sweetim.toolbar.dialogs.0.id", "id_options_dialog");

Présente : user_pref("sweetim.toolbar.dialogs.0.title", "$string.config.label;");

Présente : user_pref("sweetim.toolbar.dialogs.0.url", "hxxp://www.sweetim.com/simffbar/options_remote_ff.html")[...]

Présente : user_pref("sweetim.toolbar.dialogs.0.width", "761");

Présente : user_pref("sweetim.toolbar.dialogs.1.enable", "true");

Présente : user_pref("sweetim.toolbar.dialogs.1.handler", "chrome://sim_toolbar_package/content/exampledialog-h[...]

Présente : user_pref("sweetim.toolbar.dialogs.1.height", "300");

Présente : user_pref("sweetim.toolbar.dialogs.1.id", "id_example_dialog");

Présente : user_pref("sweetim.toolbar.dialogs.1.title", "Example (unit-test) dialog");

Présente : user_pref("sweetim.toolbar.dialogs.1.url", "chrome://sim_toolbar_package/content/exampledialog.html"[...]

Présente : user_pref("sweetim.toolbar.dialogs.1.width", "500");

Présente : user_pref("sweetim.toolbar.dnscatch.domain-blacklist", ".*.sweetim.com/.*|.*.facebook.com/.*|.*.goog[...]

Présente : user_pref("sweetim.toolbar.highlight.colors", "#FFFF00,#00FFE4,#5AFF00,#0087FF,#FFCC00,#FF00F0");

Présente : user_pref("sweetim.toolbar.logger.ConsoleHandler.MinReportLevel", "7");

Présente : user_pref("sweetim.toolbar.logger.FileHandler.FileName", "ff-toolbar.log");

Présente : user_pref("sweetim.toolbar.logger.FileHandler.MaxFileSize", "200000");

Présente : user_pref("sweetim.toolbar.logger.FileHandler.MinReportLevel", "7");

Présente : user_pref("sweetim.toolbar.mode.debug", "false");

Présente : user_pref("sweetim.toolbar.prad.initialized_by_rc", "true");

Présente : user_pref("sweetim.toolbar.previous.browser.search.defaultenginename", "");

Présente : user_pref("sweetim.toolbar.previous.browser.search.selectedEngine", "jerecherche");

Présente : user_pref("sweetim.toolbar.previous.browser.startup.homepage", "hxxp://www.google.fr/");

Présente : user_pref("sweetim.toolbar.previous.keyword.URL", "hxxp://search.sweetim.com/search.asp?src=2&q=");

Présente : user_pref("sweetim.toolbar.scripts.0.addcontextdiv", "true");

Présente : user_pref("sweetim.toolbar.scripts.0.callback", "simVerification");

Présente : user_pref("sweetim.toolbar.scripts.0.domain-blacklist", "");

Présente : user_pref("sweetim.toolbar.scripts.0.domain-whitelist", "hxxp://(www.|apps.)?facebook\\.com.*");

Présente : user_pref("sweetim.toolbar.scripts.0.elementid", "id_script_sim_fb");

Présente : user_pref("sweetim.toolbar.scripts.0.enable", "true");

Présente : user_pref("sweetim.toolbar.scripts.0.id", "id_script_fb");

Présente : user_pref("sweetim.toolbar.scripts.0.url", "hxxp://sc.sweetim.com/apps/in/fb/infb.js");

Présente : user_pref("sweetim.toolbar.scripts.1.addcontextdiv", "false");

Présente : user_pref("sweetim.toolbar.scripts.1.callback", "");

Présente : user_pref("sweetim.toolbar.scripts.1.domain-blacklist", ".*.google..*|.*.bing..*|.*.live..*|.*.msn..[...]

Présente : user_pref("sweetim.toolbar.scripts.1.domain-whitelist", "");

Présente : user_pref("sweetim.toolbar.scripts.1.elementid", "id_predict_include_script");

Présente : user_pref("sweetim.toolbar.scripts.1.enable", "false");

Présente : user_pref("sweetim.toolbar.scripts.1.id", "id_script_prad");

Présente : user_pref("sweetim.toolbar.scripts.1.url", "hxxp://cdn1.certified-apps.com/scripts/shared/enable.js?[...]

Présente : user_pref("sweetim.toolbar.search.external", "<?xml version=\"1.0\"?><TOOLBAR><EXTERNAL_SEARCH engin[...]

Présente : user_pref("sweetim.toolbar.search.history.capacity", "10");

Présente : user_pref("sweetim.toolbar.searchguard.UserRejectedGuard_HP", "1");

Présente : user_pref("sweetim.toolbar.searchguard.enable", "true");

Présente : user_pref("sweetim.toolbar.simapp_id", "{4A3F4A75-9EA4-11E1-8FC7-0015AF1E4A86}");

Présente : user_pref("sweetim.toolbar.urls.homepage", "hxxp://home.sweetim.com/?crg=3.1010000.10011&barid={4A3F[...]

*************************

AdwCleaner[R1].txt - [14595 octets] - [08/11/2012 22:48:10]

########## EOF - C:\AdwCleaner[R1].txt - [14656 octets] ##########

- littelou

- Libellulien Junior

- Messages: 156

- Inscription: 23 Juil 2008 17:06

Re: virus vouchers Ukash

![]() par littelou » 08 Nov 2012 22:50

par littelou » 08 Nov 2012 22:50

Bonjour,

dsl pour cette absence, on va pouvoir reprendre la désinfection

je t'ai mis le rapport adwcleaner

merci d'avance

a très bientot

littelou

dsl pour cette absence, on va pouvoir reprendre la désinfection

je t'ai mis le rapport adwcleaner

merci d'avance

a très bientot

littelou

- littelou

- Libellulien Junior

- Messages: 156

- Inscription: 23 Juil 2008 17:06

Re: virus vouchers Ukash

![]() par littelou » 08 Nov 2012 22:52

par littelou » 08 Nov 2012 22:52

NB : le PC émet un message d'erreur disant :

mémoire virtuelle insuffisante blablabla...

pas depuis la désinfection mais depuis bien avant

voila merci encore

mémoire virtuelle insuffisante blablabla...

pas depuis la désinfection mais depuis bien avant

voila merci encore

- littelou

- Libellulien Junior

- Messages: 156

- Inscription: 23 Juil 2008 17:06

Re: virus vouchers Ukash

![]() par lenapache » 09 Nov 2012 10:41

par lenapache » 09 Nov 2012 10:41

Bonjour littelou

Le problème de mémoire virtuelle devra faire l'objet d'un nouveau post dans la bonne rubrique du forum une fois ton pc propre ici on ne s’occupe que de désinfection

Procédure à suivre en entier

Les rapports demandés doivent être postés en lien et dans la même réponse en utilisant cet hébergeur de fichiers

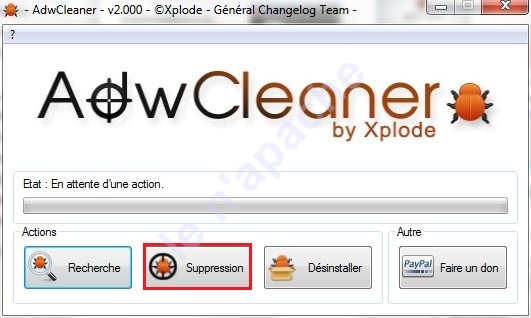

AdwCleaner Suppression

Télécharge AdwCleaner ( d'Xplode ) Enregistre ce fichier sur le bureau et pas ailleurs

Télécharge AdwCleaner ( d'Xplode ) Enregistre ce fichier sur le bureau et pas ailleurs

Scan Malwarebyte's

Télécharge

Télécharge  Enregistre ce fichier sur le bureau

Enregistre ce fichier sur le bureau

Nouveau scan ZHPDiag

Refais un scan avec ZHPDiag poste ensuite son rapport en lien.

Refais un scan avec ZHPDiag poste ensuite son rapport en lien.

Note : Tu as trois rapports à poster

Le problème de mémoire virtuelle devra faire l'objet d'un nouveau post dans la bonne rubrique du forum une fois ton pc propre ici on ne s’occupe que de désinfection

Procédure à suivre en entier

Les rapports demandés doivent être postés en lien et dans la même réponse en utilisant cet hébergeur de fichiers

AdwCleaner Suppression

- Double clique sur AdwCleaner.exe qui est sur le bureau.

- Pour Vista et Seven fais un clic droit sur le fichier téléchargé et Exécuter en tant qu'administrateur

Clique sur Suppression

- Laisse l'outil travailler

- Le scan terminé, le bloc notes s'ouvrira avec le résultat du scan. Poste son contenu en lien dans ta prochaine réponse.

- Le rapport est également sauvegardé sous C:\AdwCleaner[S1].txt

Scan Malwarebyte's

Enregistre ce fichier sur le bureau

Enregistre ce fichier sur le bureau- Le téléchargement terminé ferme ton navigateur ainsi que toutes les applications en cours

- Fais un double-clic sur mbam-setup.exe afin de lancer l'installation

- Pour Vista et Windows 7 clic droit sur le fichier téléchargé et Exécuter en tant qu'administrateur

- Pendant l'installation, suis les indications (en particulier le choix de la langue et l'autorisation d'accession à Internet). N'apporte aucune modification aux réglages par défaut et, en fin d'installation, vérifie que les options Update Malwarebytes' Anti-Malware et Launch Malwarebytes' Anti-Malware sont cochées.

- MBAM démarrera automatiquement et enverra un message demandant à mettre à jour le programme avant de lancer une analyse. Comme MBAM se met automatiquement à jour en fin d'installation, clique sur OK pour fermer la boite de dialogue.

- La mise à jour faite :

- Sélectionne Exécuter un examen rapide si ce n'est pas déja fait

- clique sur Rechercher

- Si MalwareByte's n'a rien détecté, clique sur Ok Un rapport va apparaître ferme-le.

- Si MalwareByte's a détecté des infections :

- Clique sur Afficher les résultats

- Ensuite sur Supprimer la sélection

- Poste le rapport de MalwareByte's Anti-Malware

- Le rapport de MalwareByte's peut être retrouvé sous l'onglet Rapports/logs

- Note : Si MalwareByte's a besoin de redémarrer pour terminer la suppression, accepte en cliquant sur Ok

- Aide pour MalwareByte's Lien

Nouveau scan ZHPDiag

Note : Tu as trois rapports à poster

Granmére à poréte ale passe

-

lenapache - Super Libellulien

- Messages: 5728

- Inscription: 11 Sep 2011 11:32

- Localisation: Picardie

29 messages

• Page 1 sur 2 • 1, 2

Qui est en ligne

Utilisateurs parcourant ce forum: Aucun utilisateur enregistré et 2 invités

- L’équipe du forum • Supprimer les cookies du forum • Heures au format UTC + 1 heure

Développé par phpBB® Forum Software © phpBB Group

Traduction par phpBB-fr.com

Traduction par phpBB-fr.com

phpBB Metro Theme by PixelGoose Studio